Fail2Ban je softwarový rámec pro prevenci narušení, který chrání počítačové servery před útoky hrubou silou. Je napsán v programovacím jazyce Python a může běžet na systémech POSIX, které mají lokálně nainstalované rozhraní pro systém kontroly paketů nebo firewall, například iptables nebo TCP Wrapper. Funguje tak, že sleduje soubory protokolu (např. /var/log/auth.log, /var/log/apache/access.log atd.), ve kterých hledá vybrané záznamy, a na jejich základě spouští skripty.

Nejčastěji se používá k blokování vybraných IP adres, které mohou patřit hostitelům, kteří se snaží narušit zabezpečení systému. Může zakázat jakoukoli IP adresu hostitele, který provede příliš mnoho pokusů o přihlášení nebo provede jinou nežádoucí akci v časovém rámci definovaném správcem. Obsahuje podporu pro protokoly IPv4 i IPv6. Volitelně lze na zakázku nakonfigurovat delší zákazy pro „recidivisty“, kteří se vracejí. Funkce f2b je obvykle nastavena tak, aby zablokovaného hostitele v určitém časovém období zrušila.

Tak aby nedošlo k „zablokování“ skutečných připojení, která mohla být dočasně špatně nakonfigurována. Doba odblokování v řádu několika minut však obvykle stačí k tomu, aby síťové připojení přestalo být zahlcováno škodlivými spojeními, a také snižuje pravděpodobnost úspěšného slovníkového útoku.

Obsah

fail2 <TAB>

Výpis všech server součastí balíčku

fail2ban-client fail2ban-python fail2ban-regex fail2ban-server fail2ban-testcases

fail2ban-client <TAB>

Výpis všech součástí klienstké části balíčku

add flushlogs help reload set status unban echo get ping restart start stop version

fail2ban-client get <TAB>

Vypíše dostupné(předpřipravené) konfigurace regexp jails

apache-repeat-offender dovecot pure-ftpd dbfile dbpurgeage loglevel logtarget named-refused-tcp named-refused-udp postfix-sasl sshd syslogsocket

Přidat ignrovoanou IP adresu bez editace konfiguračního souboru lze pomocí příkazu client set

fail2ban-client set apache-repeat-offender addignoreip 192.168.0.1

Výpis pomocí příkazu client get apache-repeat-offender

fail2ban-client get apache-repeat-offender These IP addresses/networks are ignored: |- 66.249.64.0/19 |- 10.0.0.0/8 |- 11.22.252.22 |- 21.134.128.0/22 `- 192.168.0.1

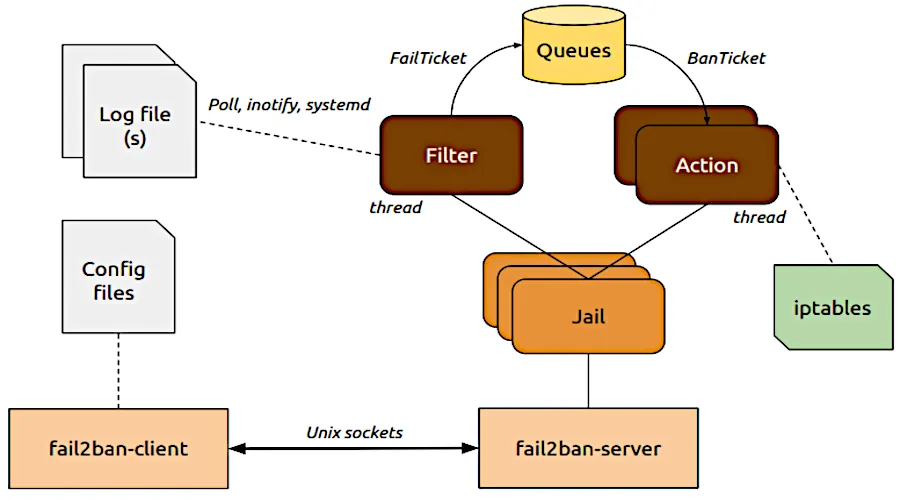

Vizualizace

Logika dle které funguje ochrana serveru

Užitečné

Omezení počtu spojení HTTP Apache server

Domovská stránka python skriptu f2b.